LySec - Lycantec Security

Web & Software

Security

Schutz gegen Cyber Angriffe mit Security Analysen, präventiven Penetration Tests, Reverse Engineering und Consulting.

Schutz gegen Cyber Angriffe mit Security Analysen, präventiven Penetration Tests, Reverse Engineering und Consulting.

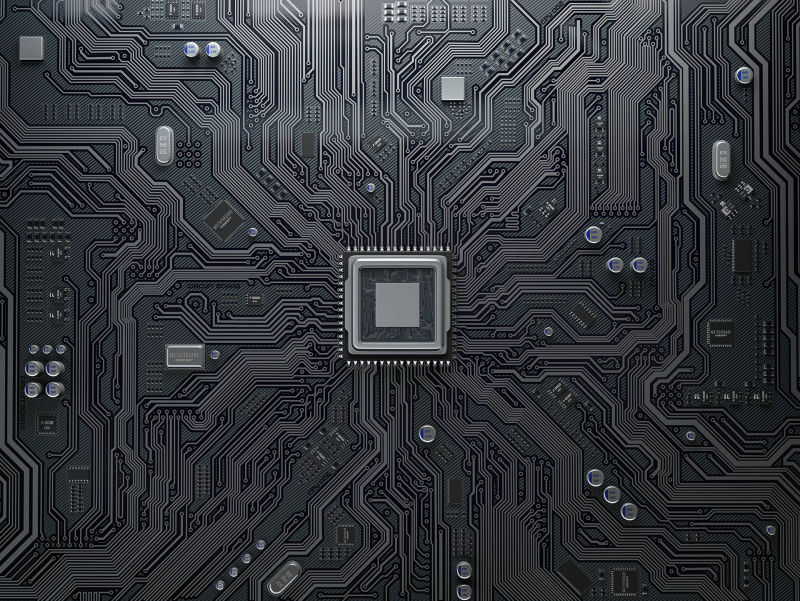

Die Cyber Security Entwicklung der letzten Jahre - Arten und Anzahl der Schwachstellen.

Quelle: tavos.eu

Neben den Auswirkungen eines Angriff kann mangelnde IT Sicherheit auch indirekt andere Probleme verursachen:

IT Security Anforderungen bei Produktzulassungen stiegen die letzten Jahre deutlich.

Der Verlust von Schützens-werten Daten wird hart bestraft! Nicht selten werden 6 Stellige Beträge fällig.

Nachdem wir mögliche Ursachen, Gefahren, Folgen und Trends von Cyber Security Angriffen vorgestellt haben, stellen wir nun unsere Dienstleistungen vor, um sich auf diese Herausforderungen vorzubereiten.

Für angefragte Dienstleistungen und sehr allgemeine Problemstellungen können wir in bestimmten Situationen Festpreise anbieten. Sie benötigen mehr oder etwas anderes? Kein Problem, weiter untern finden Sie weitere Dienstleistungen und Stunden Preise.

Wenn sehr mehr Sicherheit benötigen, so bieten wir vielfältige Leistungen in den Bereichen Test, Analyse und Beratung.

Wir analysieren Ihre Software auf Herz und Nieren und Beraten anschließend beim Härten der Anwendungen.

Unsere Dienstleistungen werden unter bestimmten Bedingungen staatlich gefördert. Entsprechende Informationen sind bei Beauftragung inklusive aber natürlich ohne Garantie auf Gewährung durch die entsprechenden Institutionen.

Folgende Tätigkeiten können wir aus rechtlichen und / oder moralischen Gründen nicht anbieten:

1. Analyse von Anwendungen oder Webseiten, zu der es keine Einverständnis des Eigentümers und/oder Infrastruktur Anbieters vorliegt.

2. Datenschutz/Privacy Beratung

3. Rechtliche Beratung

4. Analyse in aktiven K.R.I.T.I.S - Kritische Infrastrukturen.

5. Analyse von Firmware oder Hardware Komponenten.

6. Support für Fremd Softwareprodukte.

7. Leistungen im Bereich Social Engineering oder Awareness Trainings.

| Features | Analysing | Testing | Consulting | Website Surface Scan |

|---|---|---|---|---|

| CVE Analyse | ||||

| Anwenden von Exploits | ||||

| Umgehen von Sicherheitsmaßnahmen | ||||

| Source Code Analyse | ||||

| Reverse Engineering | ||||

| Analyse der Dokumentation | ||||

| Threat Modeling Analyse | ||||

| Erstellen eines Maßnahmen Katalogs | ||||

| Threat Modeling Analyse |

Erkenntnis aus Erfahrungen aus vielen Jahren Systemadministration, Security und Software Entwicklung.

"LySec - Lycantec Software Security" wurde etabliert um neuen und existierenden Kunden in der Software Entwicklung eine saubere, und klare Anlaufstelle für IT Security Lösungen zu bieten.

Wir möchten unseren Kunden helfen, den immer strengeren Reglements und den steigenden Gefahren durch IT/Cyber Security Angriffen stand zuhalten um so eine längere und zufriedene Kundenbeziehung zu gewährleisten.

Wir sind ein relativ kleines Team aber trotzdem mangelt es uns nicht an Erfahrung, Wissen, Motivation und Tools.

Brauereistrasse 13

68723 Plankstadt

Bitte beachten Sie, dass wir derzeit aufgrund der aktuell gelten Corona Regelungen keine Besuche empfangen können.

Schwachstellen Analyse und Überwachung.

Scripting auf Linux und Windows

Security Werkzeugkasten / Betriebssystem / 2. Heimat

Scripten / Automatisierung auf Windows.

Automatisiertes Vulnerability Assessment